Objectifs et contraintes

Le Wifi, ou réseau sans fil, se déploie de plus en plus dans les laboratoires. L'étude faite ci-dessus en filaire doit aussi être déployée en Wifi. Il est donc souhaitable de trouver les équipements qui supportent le protocole 802.1x, les VLAN, voire VMPS.

Principe

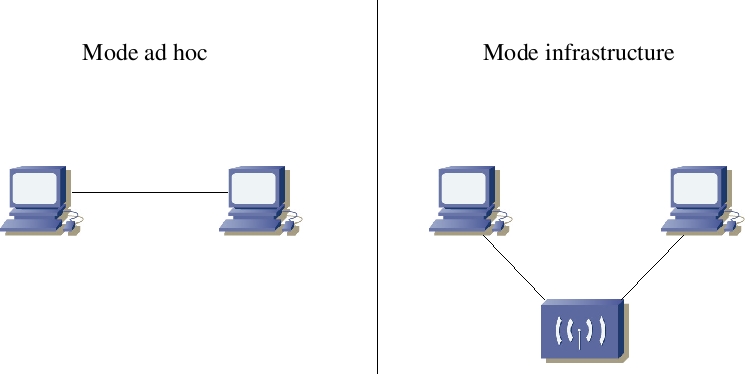

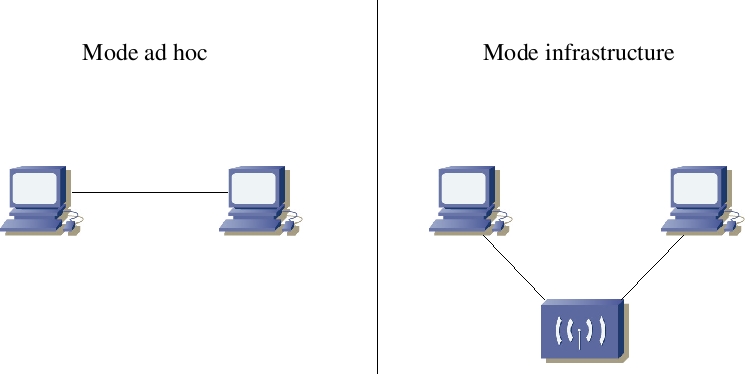

Il existe deux modes de fonctionnement pour les réseaux Wifi : le mode ad hoc et le mode infrastructure. En mode infrastructure, les ordinateurs se connectent aux bornes pour accéder au réseau. En mode ad hoc, les ordinateurs se connectent entre eux directement, comme illustré figure 14. Dans un grand réseau, les utilisateurs doivent utiliser le mode infrastructure pour leur accès Internet.

Si un ordinateur est connecté avec une carte filaire et possède une carte Wifi en mode ad hoc, il est possible qu'il serve de relais aux personnes extérieures à l'entreprise, puisque le mode ad hoc crée un réseau entre les ordinateurs sans intervention humaine. Ceci autoriserait une personne extérieure à avoir accès aux données internes si l'ordinateur route les paquets entre ses interfaces. La borne détecte ce type de configurations puisque la machine devient une borne Wifi et déclenche une alerte qui permet de situer l'utilisateur. C'est pourquoi, au CNRS de Grenoble, il est interdit d'avoir un ordinateur en mode ad hoc activé.

Authentification

Certaines bornes Wifi actuelles sont compatibles avec les VLAN et avec 802.1x. Il est donc possible de déployer toutes les solutions d'authentification en filaire comme en Wifi (sauf VMPS, mais on ne souhaite pas l'avoir en Wifi).

Discussion

Une problématique se pose lors d'une conférence d'ampleur : il faut que tous les utilisateurs aient un compte autorisé. Cette partie administrative est lourde. Il a été décidé de mettre en place pour les conférences un système plus classique d'authentification par clé WPA. Cette authentification se fait par un mot de passe communiqué à tous les participants de la conférence. Ce mot de passe a une durée de vie limitée de façon qu'un pirate ne puisse pas utiliser l'accès une fois la conférence terminée. Une fois celle-ci terminée, un mot de passe aléatoire de 50 caractères est imposé à la borne qui empêche toute connexion, même pour les anciens participants de la conférence.

L'inconvénient de cette méthode est que l'on ne sait pas authentifier les utilisateurs. On sait juste qu'ils appartenaient à telle conférence.

CNRS / Centre Réseau et Informatique Commun (CRIC) - Dernière modification : 26/06/2019.

Mail : CRIC @ grenoble.cnrs.fr (sans les espaces)