Objectifs et contraintes

Radius (Remote Authentication Dial-In User Service) est un serveur permettant de gérer l'authentification des utilisateurs. Il est défini dans plusieurs RFC (Request For Comment) et supporte plusieurs méthodes d'authentification et bases d'utilisateurs. Il se doit de supporter de multiples méthodes d'authentification.

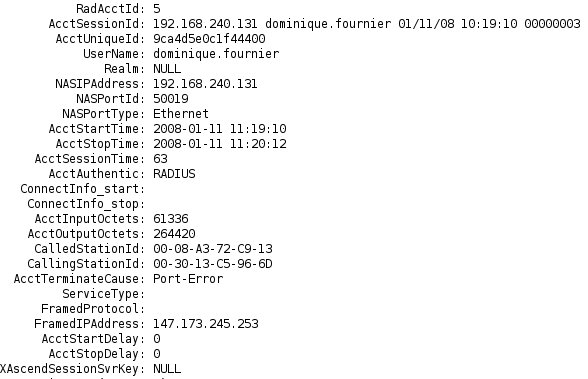

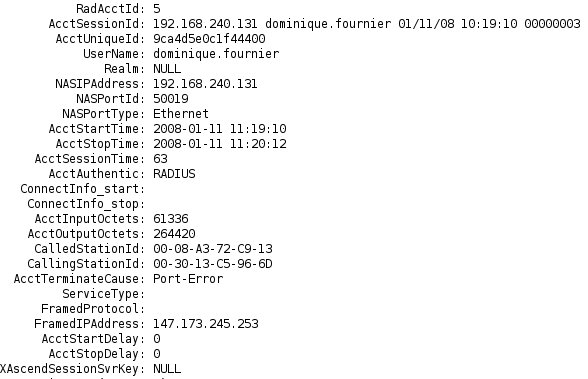

De plus, le serveur est aussi responsable de gérer l'accounting. Il s'agit des journaux enregistrant les connexions établies par les utilisateurs, ainsi que les volumes transférés pendant cette connexion. Ces données permettent de retrouver un utilisateur qui piraterait un site extérieur ou de faire de la métrologie. Ces données sont conservées pendant un an tel que défini dans la loi du 26 mars 2006.

Principe

L'utilisateur envoie à ce serveur son compte et son mot de passe, et le serveur Radius va se charger de faire l'authentification. Deux cas se présentent : ou le serveur Radius est responsable du domaine passé par l'utilisateur, ou il doit déléguer auprès d'un autre serveur Radius (mode proxy).

Sur le site CNRS, l'authentification se fait auprès de l'annuaire LDAP central et l'accounting devra se faire dans une base de données de type MySQL. Cette base contiendra les informations d'accounting enregistrées à chaque connexion, comme présenté sur la figure 17.

Authentification

Le serveur Radius du CNRS de Grenoble autorise les authentifications si elles utilisent le cryptage TTLS, c'est-à-dire un certificat sur le serveur pour prouver son identité, puis une authentification de l'utilisateur par compte et mot de passe au travers d'un tunnel SSL. De cette façon, les mots de passe circulent cryptés sur le réseau et ne peuvent pas être écoutés ou rejoués.

Discussion

De part le nombre de protocoles d'authentification existant, le serveur Radius est forcément un programme complexe. De plus, sa fiabilité ne doit pas être mise en doute. Il est donc souhaitable de limiter le nombre de protocoles autorisés et de rejeter les autres plutôt que de prêter le flanc à une attaque sur un protocole exotique.

CNRS / Centre Réseau et Informatique Commun (CRIC) - Dernière modification : 26/06/2019.

Mail : CRIC @ grenoble.cnrs.fr (sans les espaces)